Сброс пароля регистратора Dahua XVR5108C

Запись создана 12 ноября, 2022

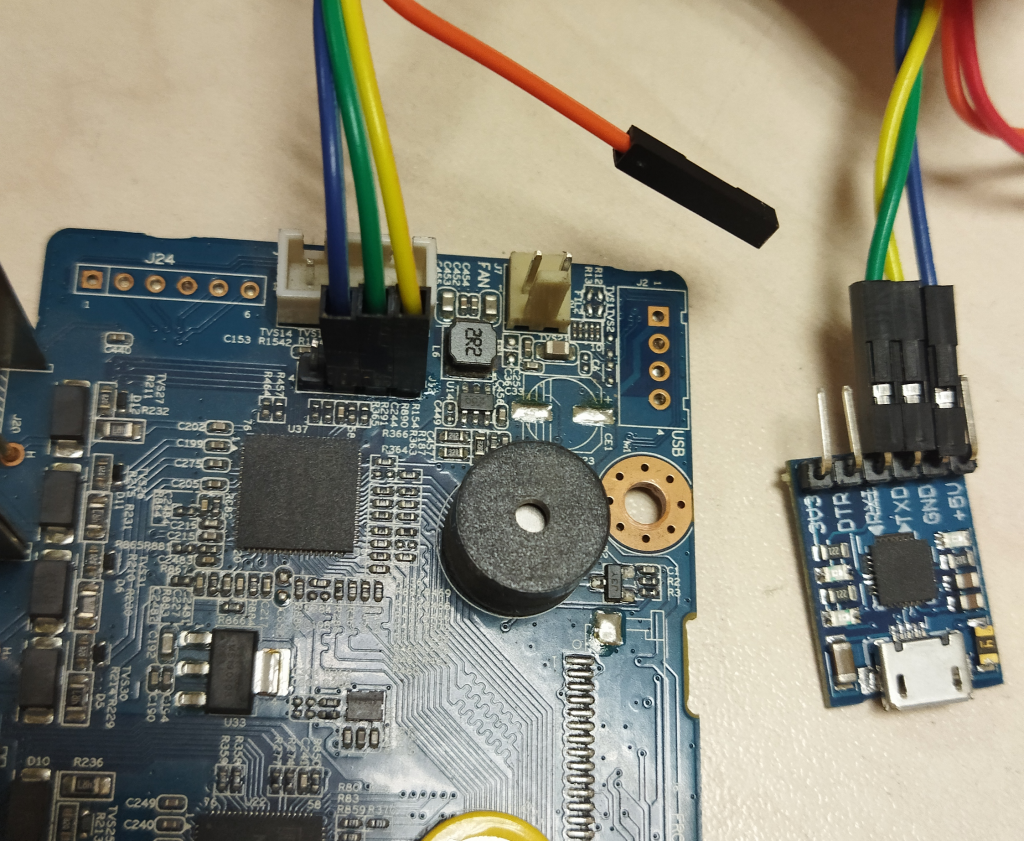

Для сброса пароля на XVR5108C нам понадобится USB2TTL конвертер с али или из чип и дип.

Выкручиваем плату из регистратора, распаиваем четырехконтактную гребенку на плате и подключаем как на фото

Теперь подключаемся к к регистратору с терминала, я использую Putty. У меня это COM4 скорость указываем 115200.

Зажимаем Shift 8 на клавиатуре и подаем питание. Попадаем в консоль.

Check Flash Memory Controller v100 ... Found SPI Nor(cs 0) ID: 0xc8 0x40 0x18 Block:64KB Chip:16MB Name:"GD25Q128" SPI Nor total size: 16MB In: serial Out: serial Err: serial chip type hi3521a =============================================== DPLL:400Mhz DDR:1600Mhz APLL:1100Mhz VPLL0:162Mhz =============================================== phy id:0x1cc816 nice find PHY RTL8201 on higmac hwid_gpio_val=0x19 hwid_gpio_val=0x19 find_inode failed for name=hwidconfig Hit any key to stop autoboot: 0 hisilicon #

Вводим команду eracfg после чего регистратор сбросит настройки и перезагрузится с заводскими настройками.

hisilicon # eracfg erase offset:0xf80000,size:0x80000 connect frondboard! resetting ...

Другие команды для сброса устройств Dahua

cfgRestore – для ip-камер

cfg 0 – для HAC-камер

fmt 0 — Если необходимо вернуть аналоговую камеру в режим CVI

» Запись из раздела CCTV | Комментировать

no hostkey alg

Запись создана 7 сентября, 2022

Если подключаясь к серверу Linux по ssh вы получаете ошибку no hostkey alg или no matching key exchange method found. Their offer: diffie-hellman-group1-sha1

, причина в том что ssh-rsa на серевере отключен как не безопасный.

Первый вариант на клиенте (если у вас linux) в ~/.ssh/config прописать конфиг:

Host 192.168.1.1

HostkeyAlgorithms +ssh-rsa

KexAlgorithms +diffie-hellman-group1-sha1Второй вариант включить ssh-rsa на сервере. Для этого в конфиг /etc/ssh/sshd_config добавьте строки:

PubkeyAuthentication yes

PubkeyAcceptedKeyTypes +ssh-rsa

PubkeyAcceptedAlgorithms +ssh-rsa

HostKeyAlgorithms +ssh-rsaи перезапустите sshd

systemctl restart sshd

» Запись из раздела Linux | 1 комметарий

How to delete CBS.log

Запись создана 5 мая, 2022

net stop TrustedInstaller sc qc TrustedInstaller tasklist | find /i "TrustedInstaller.exe" taskkill /f /im "TrustedInstaller.exe" taskkill /f /im "wermgr.exe" taskkill /f /im "makecab.exe" del C:\Windows\Logs\CBS\CBS.log net start TrustedInstaller

Если не получается, воспользуйтесь утилитой Handle для поиска процесса который держит файл.

handle64.exe | find /i "CBS.log"

» Запись из раздела windows | Комментировать

Convert 1080n to 1080p video

Запись создана 25 апреля, 2022

Бюджетные модели видерегистраторов умеют воспроизводить камеры 1080p разрешением, но записывают видео в урезанном 1080n 960×1080, некоторые производители называют такое разрешение 1080P Lite

Можно в проигрывателе видео включить масштабирование, а можно конвертировать

Я буду на компе с ubuntu это делать, но можно и на windows

apt install ffmpeg

Делаем апскейл

ffmpeg -i input.mp4 -vf scale=1920:1080 -preset slow output.mp4

Если нужно можем вырезать нужный кусок видеозаписи

ffmpeg -ss 00:01:00 -to 00:02:20 -i output.mp4 -c copy cut.mp4

» Запись из раздела CCTV | Комментировать

Nginx webdav ubuntu 20.04

Запись создана 22 апреля, 2022

Если вам по какой-то причине оочень нужен webdav работающий на nginx, поделюсь сценарием установки и конфигами.

Сразу хочу предупредить, подружить удалось с windows MacOS но не получилось с IOS. Лучше используйте Apache или Synology (XPEnology).

apt-get install build-essential libcurl4-openssl-dev libxml2-dev mime-support automake libssl-dev libpcre3-dev zlib1g-dev libxslt1-dev checkinstall pkgconf libperl-dev mkdir nginx cd nginx/ wget https://nginx.org/download/nginx-1.20.2.tar.gz wget https://github.com/arut/nginx-dav-ext-module/archive/refs/tags/v3.0.0.tar.gz -O nginx-dav-ext-module-v3.0.0.tar.gz wget https://github.com/aperezdc/ngx-fancyindex/archive/refs/tags/v0.5.2.tar.gz -O ngx-fancyindex-v0.5.2.tar.gz wget https://github.com/openresty/headers-more-nginx-module/archive/v0.33.tar.gz -O headers-more-nginx-module-v0.33.tar.gz tar zxf headers-more-nginx-module-v0.33.tar.gz tar zxf nginx-1.20.2.tar.gz tar zxf nginx-dav-ext-module-v3.0.0.tar.gz tar zxf ngx-fancyindex-v0.5.2.tar.gz

» Запись из раздела Linux, Nginx, Ubuntu, web server | Комментировать

named: error (network unreachable) resolving ipv6

Запись создана 21 апреля, 2022

If your host which running Bind doesn’t have an IPv6 connectivity you can get an errors like this:

named[1504]: error (network unreachable) resolving 'dns4.bigrock.in/A/IN': 2803:f800:50::6ca2:c06c#53

You can fix it disabling and forbidding IPv6 on named

/etc/named.conf

// listen-on-v6 port 53 { ::1; }; filter-aaaa-on-v4 yes;

/etc/sysconfig/named

OPTIONS="-4"

And restart named service

» Запись из раздела Linux | Комментировать

CentOS Linux 8 EOL: 2021-12-31

Запись создана 6 апреля, 2022

После 31 декабря 2021 пользователи CentOS Linux 8 столкнутся с ошибкой при запуске yum

Error: Failed to download metadata for repo 'appstream': Cannot prepare internal mirrorlost: No URLs in mirrorlist

или dnf

dnf.exceptions.RepoError: Не удалось загрузить метаданные для репозитория «appstream»: Cannot prepare internal mirrorlist: No URLs in mirrorlistДальше есть два пути, остаться на не поддерживаемом дистрибутиве:

sed -i 's/mirrorlist/#mirrorlist/g' /etc/yum.repos.d/CentOS-* sed -i 's|#baseurl=http://mirror.centos.org|baseurl=http://vault.centos.org|g' /etc/yum.repos.d/CentOS-* yum update

Или перейти на ветку Stream.

dnf --disablerepo '*' --enablerepo extras swap centos-linux-repos centos-stream-repos dnf distro-sync

Имейте ввиду что у CentOS Stream 8 дата EOL: 2024-05-31. Рекомендуется подготовиться к переходу на CentOS Stream 9 (поддержка заявлена до 2027 года) или другой дистрибутив. На сколько я понимаю ветка Stream по идеологии тоже что и Fedora Core в свое время.

» Запись из раздела CentOS Linux | Комментировать

Windows 7 истек срок действия корневого ssl

Запись создана 11 января, 2022

Некоторые компы с 7, а также старые андроиды и маки перестали нормально заходить на некоторые сайты. Браузеры ругаются на проблему безопасности. Это связано с истечением 30 сентября корневого сертификата безопасности Let`s encrypt.

Для винды лечение такое: ставим KB3020369, потом KB3125574

https://www.catalog.update.microsoft.com/Search.aspx?q=KB3020369

https://www.catalog.update.microsoft.com/search.aspx?q=3125574

» Запись из раздела windows | Комментировать

Windows update 7/2008R2

Запись создана 11 января, 2022

Нужно скачать и установить перезагружаясь после каждого обновления

KB3020369 заменен на KB4490628

KB3172605

Скачать можно с http://catalog.update.microsoft.com

Если и это не поможет, нужно остановить службу Windows Update (центр обновления Windows) и удалить содержимое папки C:\Windows\SoftwareDistribution\ после чего перезагрузиться и заново обновить систему.

» Запись из раздела Несортированное | Комментировать

Linux desktop sharing — encryption error on VNC client

Запись создана 7 июня, 2021

Включенный Desktop sharing в ОС Linux по умолчанию использует шифрование не совместимое с некоторыми VNC клиентами.

Можно отключить шифрование, в CentOS 8 так:

gsettings set org.gnome.desktop.remote-desktop.vnc encryption "['none']"

В Ubuntu/Debian так

gsettings set org.gnome.Vino require-encryption false

» Запись из раздела CentOS Linux, Debian, Linux desktop, Ubuntu | Комментировать